永恒之蓝 2.0 来了,基于 SMBv3 的漏洞,Windows 8和Windows Server 2012 - Windows 10 最新版全部中招,属于系统级漏洞

利用这一漏洞会使系统遭受‘蠕虫型’攻击,这意味着很容易从一个受害者感染另一个受害者,一开机就感染。提权后可以做任意操作,例如加密你的文件勒索你。比如说像 EternalBlue 1.0 (永恒之蓝 1.0) 一样,加密文件,对你进行勒索虚拟货币!

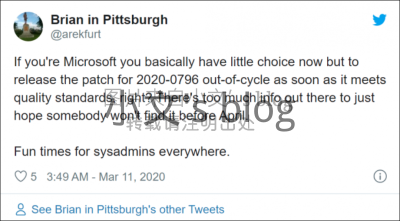

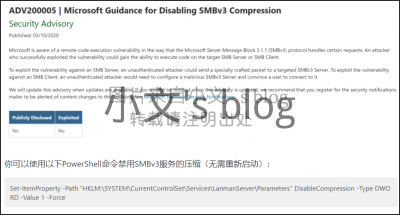

在微软发布修补CVE-2020-0796漏洞的安全更新之前,Cisco Talos分享了通过禁用SMBv3压缩和拦截计算机的445端口来防御利用该漏洞发起的攻击。

CVE-2020-0796

这个漏洞编号CVE-2020-0796,与微软Server Message Block 3.1.1 (SMBv3)协议有关,在处理压缩消息时,如果其中的数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码。

这个漏洞被评为“ Critical”高危级别,攻击者利用该漏洞无须权限即可实现远程代码执行,受黑客攻击的目标系统只需开机在线即可能被入侵。

病毒危害

这个漏洞的影响程度据说堪比前几年的永恒之蓝,当年肆虐全球的“WannaCry”勒索病毒也是利用了SMB协议的漏洞攻击系统获得最高权限。

这个漏洞会影响目前主流的Win10版本,具体如下:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

Windows 10 Version 1903 for 32-bit Systems Windows 10 Version 1903 for x64-based Systems Windows 10 Version 1903 for ARM64-based Systems Windows Server, Version 1903 (Server Core installation) Windows 10 Version 1909 for 32-bit Systems Windows 10 Version 1909 for x64-based Systems Windows 10 Version 1909 for ARM64-based Systems Windows Server, Version 1909 (Server Core installation) |

不过Win7系统不受影响,这点跟以往的WannaCry病毒反过来了,后者只影响Win7系统,没影响Win10系统。

解决方法

好消息是,微软在3月12日的系统更新中,修复了改bug,win10用户只需升级到最新版本打上安全补丁即可

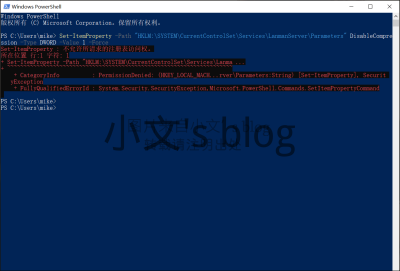

对于非win10最新版本的用户,建议手动在PowerShell执行以下代码来临时封堵该漏洞,使你的设备免受攻击 管理员方式打开PowerShell,复制以下代码回车执行即可。

管理员方式打开PowerShell,复制以下代码回车执行即可。

|

1 |

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force |

如出现下图情况,则说明你的PowerShell软件非管理员模式运行。