由于腾讯云对大学生的扶持,推出云+校园计划——一元云主机+免费.com域名 虽然性能较差,但是新手练练手,搭建一些小网站还是绰绰有余的。 活动入口:https://www.qcloud.com/act/campus 正所谓少年强则国强,我是非常支持像腾讯云这样的大型企业对大学生做活动进行一些扶持的。 但是,每天限制领代金券新用户200名这就有点说不过去了。 所以今天分享一个自动抢代金券的脚本。 [crayon-6620ec80b6636529413576/] 准备工作做好之后就进入活动地址https://www.qcloud.com/act/campus 登陆账号,按F12(或者右键空白地方选择审查元素),选择顶部的console 在11:58左右的时候复制上面的js代码,粘贴到Console,然后按回车,就会自动领取,然后等到12:00去看看有没有领取成功就行了。

传说流控最新破解版(附破解教程)

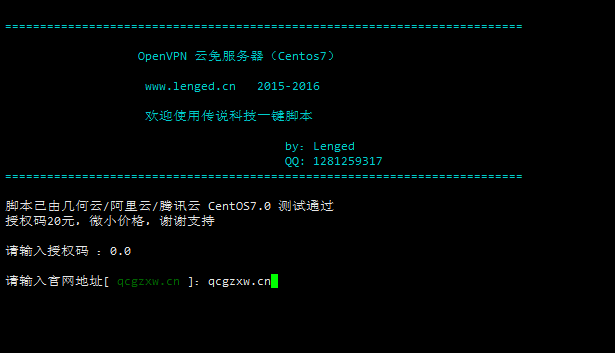

执行以下代码 [crayon-6620ec80b726d698969134/] 执行以下代码 [crayon-6620ec80b7272607427181/] 1.下载脚本#别执行 [crayon-6620ec80b7273173700532/] 2.分析正版脚本之后发现他只用了shc加密,我们可以用unshc脚本一键解密,也可以用内存中获取解密之后的数据(Core Dump) unshc脚本下载地址:https://github.com/yanncam/UnSHc 什么是Core dump Core dump翻译过来就是核心转储,当程序运行过程中发生异常, 程序异常退出时, 由操作系统把程序当前的内存状况存储在一个core文件中, 叫core dump。core dump在应用crash掉之后对问题的诊断是很有帮助的。多数情况下Core dump默认是关闭状态的。 那如何打开Core Dump呢? 方法一:直接执行命令行开启: [crayon-6620ec80b7274555310755/] 通过上面的命令就开启了core dump,同时限制文件大小为7000k,也就是限制单个文件大小为7M左右,一般的脚本没那么大的。 方法二:配置profile文件,打开/etc/profile文件,在里面可以找到 Shell命令 1 ulimit -S -c 0 > /dev/null 2>&1 将它修改成下面这样就可以了。 Shell命令 1 ulimit -S -c unlimited > /dev/null 2>&1 当然,对于像我们这样的菜鸟来讲,还是方法一比较实际。 开启了Core Dump,我们就可以进行猥琐的解密工作了。 首先设置下执行脚本并中断,假如你需要解密的二进制脚本文件名为abc 1 ./abc & ( sleep 0.02 && kill -SIGSEGV $! ) 执行后该目录会出现一个新文件core_xxxx(xxxx为随机的uid号) 然后把这个文件传到电脑里面(便于新手操作)用文本编辑器打开,编码为utf-8 然后就会发现有一大段乱码的文件,然后删除之后就是完整的脚本了 脚本解密之后我们就能直接对脚本进行编辑,此时的破解应该是很简单的,我就直接把他的判断搞成恒等式,然后就行了,要更高级的破解方式还请另行百度 [crayon-6620ec80b7276828504592/]

AMH面板配置ssl证书,http转https

1.准备工作 2.部署ssl扩展模块 3.部署ssl证书文件 4.强制跳转https网站(301重定向) 到目前为止,我们如果部署好域名,然后通过HTTPS可以直接打开带有SSL证书的URL,但是如果我们需要强制跳转到HTTPS,怎么解决呢? [crayon-6620ec80b764e214613181/] 在上面的目录中,找到站点对应的.conf文件,然后编辑。 [crayon-6620ec80b766a401740266/] 将这段代码插入conf文件中,插入位置如下图 部署替换完毕之后,执行amh nginx restart重启nginx,就可以生效。 总结,AMH面板部署SSL域名证书还是比较简单的,不需要太多的修改和配置文件,直接在模块扩展中添加就可以完成。

破解Linux环境下Shell脚本加密的几种思路

大体的说下,Linux下目前比较流行的加密方法有两种: 第一种方法: 采用gzexe加密,严格来讲,gzexe这种脚本加密方式不是加密,而是把代码进行了压缩,但是这种方式能够满足一般的加密用途,可以隐蔽脚本中的密码等信息。它是使用Liunx系统环境下自带的gzexe程序,它不但加密,同时压缩文件。 gzexe加密linux脚本的使用方法: gzexe file.sh /它会把原来的文件备份为 file.sh~ ,同时 file.sh 即被变成加密后的可执行文件 使用gzexe加密的shell脚本代码特征为:前面一段代码是正常的命令字符,到了后面某一行开始就全部为乱码,示例如下 gzexe加密shell解密思路:跟踪代码的执行过程可以发现,脚本执行到某一步的时候会生成临时解密的shell脚本 ,整个脚本执行完之后再把临时解密shell脚本所在目录删除。有了这个发现,我们就找到了方法了。 第二种方法: 使用Linux下脚本加密工具SHC对shell脚本进行加密,SHC可以将shell脚本转换为一个可执行的二进制文件。经过shc对shell脚本进行加密后,会同时生成两个新的文件,一个是加密后的可执行的二进制文件(name.sh.x),另一个是C语言的原文件(name.sh.x.c)。shc加密工具的详细安装和使用教程我这里就不讲了,有兴趣的朋友自己搜一下有很多,使用也比较简单。在这里博主主要给大家分享一个SHC加密工具破解的方法,此破解工具来源于国外的大牛,详细的代码在下面,复制下面的脚本后另存为unshc.sh,然后执行脚本即可,会有提示告诉你怎么解密。 unshc.sh一键解密脚本

破解全网流控后台漏洞分享

骚逼汪云端后台:IP+端口/sbwremote/smhoud.php?token=sbwml.cn 7k云端后台:IP+端口/7kyun/smhoud.php?token=填写key 毒药云端后台:IP+端口/duyao/duyao.php?token=填写key inesadmin云端:IP+端口/linesadmin/admin.php?token=填写key smhoud云端:IP+端口/smhoud/smhoud.php?token=填写key 康师傅云端:IP+端口/linesadmin/admin.php?token=填写key key获取方法: 1.软件获取 2.他免流APP获取(反编译APP,在classses.dex中搜索http 就能查询到他的KEY) 如果获取不到KEY建议试试开头的破解代码,或者去他APP里面获取!