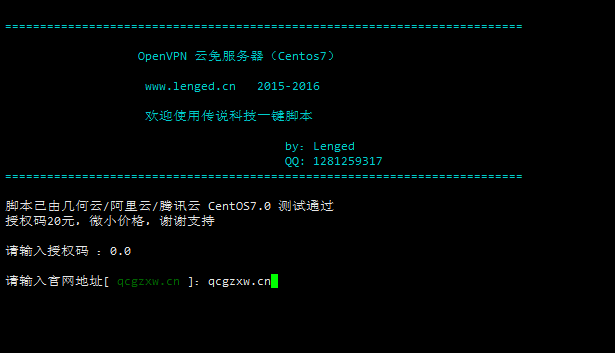

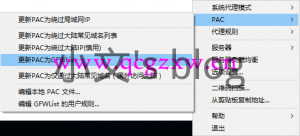

执行以下代码 [crayon-680bd0497fe36501852182/] 执行以下代码 [crayon-680bd0497fe3e801372611/] 1.下载脚本#别执行 [crayon-680bd0497fe40071183165/] 2.分析正版脚本之后发现他只用了shc加密,我们可以用unshc脚本一键解密,也可以用内存中获取解密之后的数据(Core Dump) unshc脚本下载地址:https://github.com/yanncam/UnSHc 什么是Core dump Core dump翻译过来就是核心转储,当程序运行过程中发生异常, 程序异常退出时, 由操作系统把程序当前的内存状况存储在一个core文件中, 叫core dump。core dump在应用crash掉之后对问题的诊断是很有帮助的。多数情况下Core dump默认是关闭状态的。 那如何打开Core Dump呢? 方法一:直接执行命令行开启: [crayon-680bd0497fe41571769109/] 通过上面的命令就开启了core dump,同时限制文件大小为7000k,也就是限制单个文件大小为7M左右,一般的脚本没那么大的。 方法二:配置profile文件,打开/etc/profile文件,在里面可以找到 Shell命令 1 ulimit -S -c 0 > /dev/null 2>&1 将它修改成下面这样就可以了。 Shell命令 1 ulimit -S -c unlimited > /dev/null 2>&1 当然,对于像我们这样的菜鸟来讲,还是方法一比较实际。 开启了Core Dump,我们就可以进行猥琐的解密工作了。 首先设置下执行脚本并中断,假如你需要解密的二进制脚本文件名为abc 1 ./abc & ( sleep 0.02 && kill -SIGSEGV $! ) 执行后该目录会出现一个新文件core_xxxx(xxxx为随机的uid号) 然后把这个文件传到电脑里面(便于新手操作)用文本编辑器打开,编码为utf-8 然后就会发现有一大段乱码的文件,然后删除之后就是完整的脚本了 脚本解密之后我们就能直接对脚本进行编辑,此时的破解应该是很简单的,我就直接把他的判断搞成恒等式,然后就行了,要更高级的破解方式还请另行百度 [crayon-680bd0497fe43636830457/]

AMH面板配置ssl证书,http转https

1.准备工作 2.部署ssl扩展模块 3.部署ssl证书文件 4.强制跳转https网站(301重定向) 到目前为止,我们如果部署好域名,然后通过HTTPS可以直接打开带有SSL证书的URL,但是如果我们需要强制跳转到HTTPS,怎么解决呢? [crayon-680bd04980b92978053372/] 在上面的目录中,找到站点对应的.conf文件,然后编辑。 [crayon-680bd04980b97164668729/] 将这段代码插入conf文件中,插入位置如下图 部署替换完毕之后,执行amh nginx restart重启nginx,就可以生效。 总结,AMH面板部署SSL域名证书还是比较简单的,不需要太多的修改和配置文件,直接在模块扩展中添加就可以完成。

用虚拟机(vps)建站

(AMH为独立的一套LNMP/Nginx虚拟主机面板,安装请使用纯净系统。不要安装其它的环境包。) (需要使用AMH,请先检查你的系统是否支持,AMH面板已支持Centos、Debian、Ubuntu所有的系统版本环境中安装。) 第一步: 登陆你的linux服务器。登陆成功后可以看到如下界面。 [crayon-680bd04980dc9643485869/] 回车之后,系统会自动处理,直到弹出如下界面: 这里,我们选择”1“,然后回车确认(1为安装amh,2为卸载amh,3为退出不做操作。) 确认之后,会出现如下提示,要求输入Mysql的密码: 输入密码之后,提示又来了,这回是要求输入AMH管理系统的密码,注意区分和记忆哦! 确认之后,系统会进入自动安装阶段,安装过程大概是10--20分钟,大家可以喝杯咖啡,提下神咯! 安装完毕,你会看到如下界面: 访问http://ip:8888 即可进入AMH web端管理,默认账号为admin。密码就是刚才设置的哦。 登陆管理后台,熟悉后台控制项目 添加虚拟主机,绑定你的域名(如果需要用IP访问,请将IP地址加在域名栏里面~) 添加FTP(建议配合模块管理里面的AMFTP模块使用) 添加数据库(可以为每一个网站单独设置一个数据库及其用户) 上述操作完成之后,你就可以上传网站程序建站了,其他就跟使用虚拟主机一样方便了。 其它特殊说明(需要在模块管理里面添加相应模块): 1.数据库管理:AMH自带了数据库管理软件AMS,也可以自行安装phpMyAdmin 2.FTP在线管理:安装管理模块里面自带的AMFTP模块即可实现在线文件管理 3.常用伪静态:安装AMRewrite模块,集成了phpwind,disucz、wordpress等主流程序伪静态规则 4.快速建站模块:AMWebsite模块集成了多款程序的一键在线安装功能,方便新手

破解Linux环境下Shell脚本加密的几种思路

大体的说下,Linux下目前比较流行的加密方法有两种: 第一种方法: 采用gzexe加密,严格来讲,gzexe这种脚本加密方式不是加密,而是把代码进行了压缩,但是这种方式能够满足一般的加密用途,可以隐蔽脚本中的密码等信息。它是使用Liunx系统环境下自带的gzexe程序,它不但加密,同时压缩文件。 gzexe加密linux脚本的使用方法: gzexe file.sh /它会把原来的文件备份为 file.sh~ ,同时 file.sh 即被变成加密后的可执行文件 使用gzexe加密的shell脚本代码特征为:前面一段代码是正常的命令字符,到了后面某一行开始就全部为乱码,示例如下 gzexe加密shell解密思路:跟踪代码的执行过程可以发现,脚本执行到某一步的时候会生成临时解密的shell脚本 ,整个脚本执行完之后再把临时解密shell脚本所在目录删除。有了这个发现,我们就找到了方法了。 第二种方法: 使用Linux下脚本加密工具SHC对shell脚本进行加密,SHC可以将shell脚本转换为一个可执行的二进制文件。经过shc对shell脚本进行加密后,会同时生成两个新的文件,一个是加密后的可执行的二进制文件(name.sh.x),另一个是C语言的原文件(name.sh.x.c)。shc加密工具的详细安装和使用教程我这里就不讲了,有兴趣的朋友自己搜一下有很多,使用也比较简单。在这里博主主要给大家分享一个SHC加密工具破解的方法,此破解工具来源于国外的大牛,详细的代码在下面,复制下面的脚本后另存为unshc.sh,然后执行脚本即可,会有提示告诉你怎么解密。 unshc.sh一键解密脚本

Shell脚本加密与解密

我们写的shell脚本里面通常会包含帐号密码等信息或者你不想让别人看到的信息,那么把写好的shell脚本进行简单的加密显得有些必要了。 常用的shell加密方法有两种,一种是通过gzexe加密,另一种是通过shc加密。 我们先给一个简单的脚本,然后用它来进行加密解密演示,脚本abc.sh内容如下 1 2 #!/bin/bash echo "hello world!" gzexe加密与解密shell脚本 (tips:绿色为输出内容) 1 2 3 4 5 6 7 8 9 bash abc.sh # 执行后显示内容 hello world! gzexe abc.sh # 压缩 abc.sh: 18.8% ls -l # 压缩完成后, abc.sh~ 是原文件 , abc.sh 是压缩后的二进制文件 abc.sh abc.sh~ mv abc.sh abc sh abc # 压缩后再执行正常 hello world! 我们只需要把abc这个二进制文件传到机器上执行就可以了,并不需要关心它的源码,别人也不能通过这个文件看到shell代码,我们cat显示一下这个文件发现内容全部乱码,如图(乱码内容未全部截图出来)。 但是通过gzexe加密的shell脚本并不是很安全,细看我们如何通过abc这个乱码的执行文件还原成原来的shell脚本。 但是通过gzexe加密的shell脚本并不是很安全,细看我们如何通过abc这个乱码的执行文件还原成原来的shell脚本。 我们看到内容中有一行叫skip=44,这一行非常重要,它告诉我们从第44行起才是原来压缩之前文件的内容,前面都是压缩软件附加上去的内容。虽然从44行往后面也全部都是乱码,我们也读不懂这些内容,但是gzip程序会告诉我们的。 首先我们把第44行以后的内容过滤出来生成一个.gz结尾文件,然后解压,文件内容就都出来了。 (tips:绿色为输出内容) 1 2 3 4 5 6 tail -n +44 abc > /tmp/a.gz # 我们把第44行以后的文件写成一个.gz结尾的压缩文件 cd /tmp gunzip a.gz # 解压生成的文件 cat a # 解压后的文件和压缩文件同名 #!/bin/bash echo "hello world!" 我们看到解压之后,文件里面的内容和原来压缩之前是一样的,成功完成解密。 shc加密shell脚本 shc是比gzexe安全的多的加密软件,不过网络说通过gdb调试也是可以显示内容的,不过我没有尝试,网上也没啥资料。 shc官方网站:http://www.datsi.fi.upm.es/~frosal/sources/ shc安装过程 1 2 3 4 5 wget http://www.datsi.fi.upm.es/~frosal/sources/shc-3.8.9.tgz tar zxvf shc-3.8.9.tgz cd shc-3.8.9 mkdir -p /usr/local/man/man1/ # 这个是必须的,帮助文件会写到这里,没这个目录会报错 make install 安装完成后,我们再创建个文件做测试,文件123.sh内容如下 1 2…

扒站==一条代码?

在Linux下,通过一个命令就可以把整个站相关的文件全部下载下来。 wget -r -p -k -np [网址] 参数说明: -r : 递归下载 -p : 下载所有用于显示 HTML 页面的图片之类的元素 -k : 在转换文件 X 前先将它备份为 X.orig。 -np: 不追溯至父目录 $ wget -r -np -nd http://example.com/packages/ 这条命令可以下载 http://example.com 网站上 packages 目录中的所有文件。其中,-np 的作用是不遍历父目录,-nd 表示不在本机重新创建目录结构。 $ wget -m -k (-H) http://www.example.com/ 该命令可用来镜像一个网站,wget 将对链接进行转换。如果网站中的图像是放在另外的站点,那么可以使用 -H 选项。 wget不止适应于Linux windows照样适用(下载文章附件) 解压运行bat批量处理文件就行 然后输入网址(我测试的百度的网站) 等几秒之后就会生成一个文件夹,里面就是源码了 windows版扒站神器见文章底部附件 Linux版命令为wget -r -p -k -np [网址]

phpmyadmin数据库爆破

这款工具来源于test404大神制作。。。 咳咳。。。现在卖云免越来越多。。嘿嘿。。。 你懂的咯。。。。。。 下载地址进文章底部 自行体会