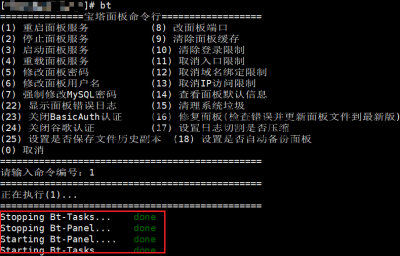

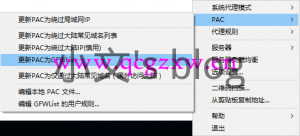

python官方早在前年就宣布将于2020年不在维护python2,建议广大使用者将其更新至python3,今天查看宝塔后台状况,却发现好几台老旧的服务器都是使用的python2,查了下相关资料,官方也宣称支持python3,于是我便开始了我的升级之旅。 安装python3 新版本系统是默认自带python3的,查看是否支持python3可以使用python3命令。 返回正确的python版本则说明已经安装了python3,反之亦然。 apt安装(ubuntu debian...): yum安装(Centos, Rhel...): 安装依赖 安装完python3之后,默认会安装python包管理器pip。由于之前系统默认的pip为python2的包管理器,所以我们使用pip3命令来安装依赖即可。 无报错安装完成即可。 更改为默认的python版本 输入以上命令可以看到,当前python版本为python2,所以我们要将默认的python2改为python3。 删除python快捷方式,重新绑定python3到python即可,命令如下: 还有默认的包管理器pip也更改为pip3 重启面板 输入bt,按照命令行提示输入1(对应重启面板),无报错即为更换成功。 再次进入面板,可以看到已经更换为python3,至此大功告成。 遇到的坑 yum无法使用 更换默认的python到python3之后,Centos yum命令无法使用。 这是因为yum默认使用python2版本,所以我们要更改yum的python代码为python2 用vi编辑器将第一行改为python2然后退出保存即可

Centos服务器下载百度云资源——wget

wget——最方便的下载工具 wget 是一个从网络上自动下载文件的自由工具,支持通过 HTTP、HTTPS、FTP 三个最常见的 TCP/IP协议 下载,并可以使用 HTTP 代理。"wget" 这个名称来源于 “World Wide Web” 与 “get” 的结合。 所谓自动下载,是指 wget 可以在用户退出系统的之后在继续后台执行,直到下载任务完成。 命令分析 wget --no-check-certificate -b -c --referer=https://pan.baidu.com/s/1pLnz76b -O test.zip "https://d1.baidupcs.com/file/acb12a00343e2a5f3e6b856da0e7c91a?bkt=p3-0000d06d31651d856f88c6ca314121df8249&xcode=f1a0c2378ed308637383fda578c200a5c96f99a5696741d70b2977702d3e6764&fid=3850551538-250528-74334530885382&time=1503469647&sign=FDTAXGERBHSK-DCb740ccc5511e5e8fedcff06b081203-Hr4gbPkImXW4LLpM3rsW5coYTpc%3D&to=d1&size=217798137&sta_dx=217798137&sta_cs=2092&sta_ft=zip&sta_ct=5&sta_mt=2&fm2=MH,Guangzhou,Netizen-anywhere,,none,any&newver=1&newfm=1&secfm=1&flow_ver=3&pkey=0000d06d31651d856f88c6ca314121df8249&expires=8h&rt=pr&r=888627097&mlogid=5441092044168330572&vuk=3850551538&vbdid=1216363370&fin=echo%E5%9B%9E%E5%A3%B0%E7%A6%8F%E5%88%A9.zip&bflag=d1,h5,p7,69,75,79,80,d7,h1,p3,8,14,19,18-d1&check_blue=1&rtype=1&iv=0&dp-logid=5441092044168330572&dp-callid=0.1.1&hps=1&csl=80&csign=j%2F3o%2FKcX8G4ipp27pVAiSVJUcoY%3D&so=0&ut=6&uter=3&serv=0&uc=1237725326&by=themis" 即: [crayon-680bcbe25e145246527131/] 引用地址:为百度网盘资源分享地址(建议分享一天,考虑安全性),如下图。 --no-check-certificate 是指https下载 -b 是指后台下载 下载记录保存于同目录下的wget.log(建议在下载大型文件时使用) -c 断点续传 -O 输出文件名(即保存至本地的文件名) 引用地址获取: 即文件下载的来源页面。(不懂的忽略) 直链地址获取: 1.下载village(山寨云) 2.登陆,选择刚刚需要下载的文件 复制的链接即为直链 整理出来的命令类似 wget --no-check-certificate -b -c --referer=https://pan.baidu.com/s/1pLnz76b -O test.zip "https://d1.baidupcs.com/file/acb12a00343e2a5f3e6b856da0e7c91a?bkt=p3-0000d06d31651d856f88c6ca314121df8249&xcode=f1a0c2378ed308637383fda578c200a5c96f99a5696741d70b2977702d3e6764&fid=3850551538-250528-74334530885382&time=1503469647&sign=FDTAXGERBHSK-DCb740ccc5511e5e8fedcff06b081203-Hr4gbPkImXW4LLpM3rsW5coYTpc%3D&to=d1&size=217798137&sta_dx=217798137&sta_cs=2092&sta_ft=zip&sta_ct=5&sta_mt=2&fm2=MH,Guangzhou,Netizen-anywhere,,none,any&newver=1&newfm=1&secfm=1&flow_ver=3&pkey=0000d06d31651d856f88c6ca314121df8249&expires=8h&rt=pr&r=888627097&mlogid=5441092044168330572&vuk=3850551538&vbdid=1216363370&fin=echo%E5%9B%9E%E5%A3%B0%E7%A6%8F%E5%88%A9.zip&bflag=d1,h5,p7,69,75,79,80,d7,h1,p3,8,14,19,18-d1&check_blue=1&rtype=1&iv=0&dp-logid=5441092044168330572&dp-callid=0.1.1&hps=1&csl=80&csign=j%2F3o%2FKcX8G4ipp27pVAiSVJUcoY%3D&so=0&ut=6&uter=3&serv=0&uc=1237725326&by=themis" 输入服务器执行即可

Shell脚本加密与解密

我们写的shell脚本里面通常会包含帐号密码等信息或者你不想让别人看到的信息,那么把写好的shell脚本进行简单的加密显得有些必要了。 常用的shell加密方法有两种,一种是通过gzexe加密,另一种是通过shc加密。 我们先给一个简单的脚本,然后用它来进行加密解密演示,脚本abc.sh内容如下 1 2 #!/bin/bash echo "hello world!" gzexe加密与解密shell脚本 (tips:绿色为输出内容) 1 2 3 4 5 6 7 8 9 bash abc.sh # 执行后显示内容 hello world! gzexe abc.sh # 压缩 abc.sh: 18.8% ls -l # 压缩完成后, abc.sh~ 是原文件 , abc.sh 是压缩后的二进制文件 abc.sh abc.sh~ mv abc.sh abc sh abc # 压缩后再执行正常 hello world! 我们只需要把abc这个二进制文件传到机器上执行就可以了,并不需要关心它的源码,别人也不能通过这个文件看到shell代码,我们cat显示一下这个文件发现内容全部乱码,如图(乱码内容未全部截图出来)。 但是通过gzexe加密的shell脚本并不是很安全,细看我们如何通过abc这个乱码的执行文件还原成原来的shell脚本。 但是通过gzexe加密的shell脚本并不是很安全,细看我们如何通过abc这个乱码的执行文件还原成原来的shell脚本。 我们看到内容中有一行叫skip=44,这一行非常重要,它告诉我们从第44行起才是原来压缩之前文件的内容,前面都是压缩软件附加上去的内容。虽然从44行往后面也全部都是乱码,我们也读不懂这些内容,但是gzip程序会告诉我们的。 首先我们把第44行以后的内容过滤出来生成一个.gz结尾文件,然后解压,文件内容就都出来了。 (tips:绿色为输出内容) 1 2 3 4 5 6 tail -n +44 abc > /tmp/a.gz # 我们把第44行以后的文件写成一个.gz结尾的压缩文件 cd /tmp gunzip a.gz # 解压生成的文件 cat a # 解压后的文件和压缩文件同名 #!/bin/bash echo "hello world!" 我们看到解压之后,文件里面的内容和原来压缩之前是一样的,成功完成解密。 shc加密shell脚本 shc是比gzexe安全的多的加密软件,不过网络说通过gdb调试也是可以显示内容的,不过我没有尝试,网上也没啥资料。 shc官方网站:http://www.datsi.fi.upm.es/~frosal/sources/ shc安装过程 1 2 3 4 5 wget http://www.datsi.fi.upm.es/~frosal/sources/shc-3.8.9.tgz tar zxvf shc-3.8.9.tgz cd shc-3.8.9 mkdir -p /usr/local/man/man1/ # 这个是必须的,帮助文件会写到这里,没这个目录会报错 make install 安装完成后,我们再创建个文件做测试,文件123.sh内容如下 1 2…