事件背景

近些年,一款裴讯的“0元购”的路由器可是搏足了眼球。虽然品牌不出名,但是大伙都奔着0元去的,而这个0元购又是怎么一回事呢?企业不是白痴,能做这几年不崩塌,要么是脑子有毛病,要么是真的赚到了。

实际解密

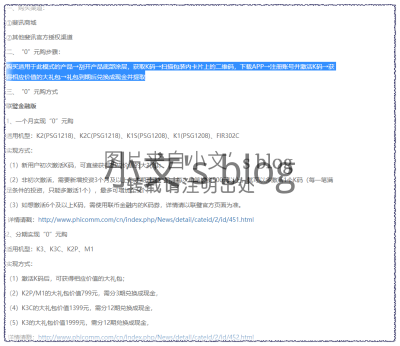

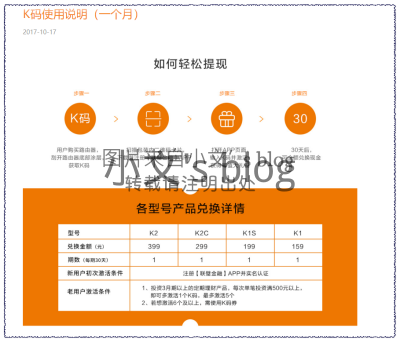

比如说,我在某东上原价399买一个K2路由器,拿回家之后,下载一个联币金融app,注册账号,添加身份证、银行卡等个人信息激活账号,再将路由器上面的K码输进去,这时候,你的账号就有399的定期余额,这个钱要在一个月后才能取出。

可能有人就不理解,没花钱免费得一台路由器,怎么想也是企业亏啊。

我们换个思路,要是现在有个推销理财产品的说让你理财,现在投资399元,送一台路由器,一个月后还您400,你会同意吗?

所以“0元购路由”只是推广P2P产品的一个幌子罢了。

深入了解路由器

成本

据报道,原价1999元的路由器成本可能只需60-80元(只可能更低)

路由器收集个人信息

漏洞概要

漏洞标题:斐讯公司收集用户信息并可能泄露(你还敢相信你的路由器吗?)

相关厂商:上海斐讯数据通信技术有限公司

漏洞作者:光棍节

提交时间:2015-12-22 12:26

公开时间:2016-02-08 18:23

漏洞类型:设计缺陷/逻辑错误

危害等级:高

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞详情

披露状态:

2015-12-22: 细节已通知厂商并且等待厂商处理中

2015-12-25: 厂商已经确认,细节仅向厂商公开

2016-01-04: 细节向核心白帽子及相关领域专家公开

2016-01-14: 细节向普通白帽子公开

2016-01-24: 细节向实习白帽子公开

2016-02-08: 细节向公众公开

简要描述:

斐讯公司主推的一款路由器存在收集用户信息

详细说明:

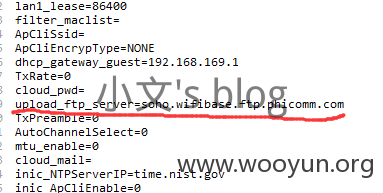

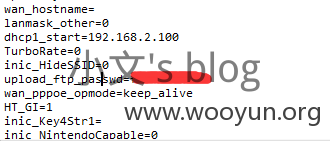

下载斐讯PSG1208(K1)路由器的配置文件config.dat:

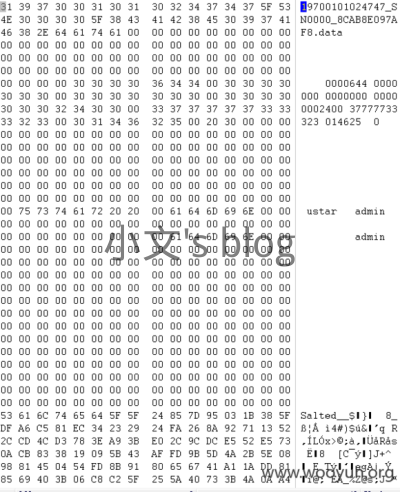

ftp登录进去之后发现,里面有很多的类似于这样的19700101024747_SN0000_8CAB8E097AF81111.tar的文件,下载一个回来后,解压后得到如下的数据:

再解压后,得到的是密文数据:

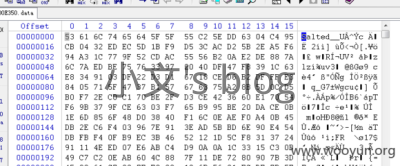

通过分析镜像,把里面的加密算法拿出来了,利用的是openssl的-aes-128-cbc算法,密钥是0123456789ABCDEF0123456789ABCDEF,最终的密文数据是什么?如下:

这是用户访问的网站记录啊!

这是用户访问的网站记录啊!

修复方案:无

至于记录用户信息了干嘛,可想而知!

深入了解盈利模式

如果联币金融是一家合规发展的平台,我相信以这种超前的经营理念和推销方式,踏踏实实做好P2P,一定可以做成一个一线平台。但事实远远没那么简单,这背后隐藏一个关于债务和自融的巨大危机。

简单地说,联币金融拉上京东一起做的这场斐讯路由「0元购」的闹剧的本本质就是顾国平用积压的存货向消费者借高利贷,同时给公司刷营业额,让公司报表看起来非常靓丽。要知道,购买斐讯路由,不仅能免费得到一个路由器,还能享受联币金融的理财收益。

如果说斐讯和联币金融是一家公司,斐讯相当于是个宣传部,用自己廉价的,可以记录用户信息的路由器免费送给顾客,给联币金融做推广。然后联币金融这个P2P平台,把客户投资的钱再借给斐讯和其他子公司。

更像一个变形的庞氏骗局,如果一直这样下去,久而久之,就会由于新用户的投资不够用来还老用户的定期余额,企业就会倒闭(不会倒闭,绝壁跑路)

不了解庞氏骗局的可以百度百科,顺便推荐一个庞氏骗局的纪录片《欺诈圣手》(英文名叫The Wizard of Lies)

我买了斐讯k2不仅免费拿到了路由器还赚了几十块钱

文章仅供参考

?~~~确实很惊讶~ 不过现在好多都刷固件了 但是也不一定安全~ 毕竟不知道固件谁写的 话说这个打字抖动这个特效也太,,,,,,,

至少别的固件还没爆出来过收集上网信息的,用大厂的固件安心一点