前言: 今天带来的是WordPress在线漏洞扫描的神器,快来测测你的博客是否安全吧! 主角登场: 在线WP安全扫描漏洞:https://wpscans.com/ 特点: 与所有你的 WordPress 网站的完整概述 Dasboard 推送通知和电子邮件警报,只要我们发现易受攻击的站点 自动化的所有你的 WordPress 站点每周扫描 我们深扫描技术更先进的扫描 即时访问您的扫描结果和扫描历史 使用说明: 打开在线WP安全扫描漏洞:https://wpscans.com/ 等待结果的,对部分漏洞问题进行优化即可。 域名邮箱创建教程:https://www.qcgzxw.cn/1702.html

Google Chrome 浏览器将整治所有赛门铁克 SSL/TLS 证书

近日,互联网界一场关乎权威、信任、制裁的大战拉开序幕,谷歌和赛门铁克开撕,巨头怼巨头 。(不太了解赛门铁克(Symantec)的请自行谷歌) Google Chrome开发人员严重责骂HTTPS凭证的最大供应商之一,宣布计划在被发现超过30,000个证书的发现后严格限制赛门铁克所有发行商出售的运输层安全证书。 在一份声明中, Google Chrome 团队开发者 Ryan Sleevi 称发现赛门铁克错误颁发三万多个 SSL 证书,并且知晓后在长达一个月的不作为, Chrome 立即将赛门铁克及其所属 CA 的颁发的 SSL EV 证书(浏览器地址栏显示绿锁)降级到普通证书(灰锁),并在未来几个版本的浏览器更新中逐步过期所有赛门铁克证书。赛门铁克证书占所有活跃证书数量的 30%~ 45%,如果不是考虑到大规模瘫痪整个网络的风险, Chrome 应该一夜间吊销所有赛门铁克证书。此次事件影响极大,国内的七牛和阿里云等网络巨头已经在过去一段时间里颁发了无数个免费赛门铁克证书。颁发及使用赛门铁克证书的公司应该立刻采取行动,更换证书。 简而言之就是: 封杀! 赛门铁克CA为网站颁发证书, 谷歌却说他的证书有问题不可信, 这已经是个原(da)则(lian)问题了。 【一个老梗】 打个不严谨的比方, 一个很有声望的教授经常为学生写推荐信, 推荐学生去知名公司上班, 这时忽然 有个知名的大公司跳出来说:“ 这教授推荐的人不行啊, 三观不正能力不行, 完全是瞎搞!” 然后列举了许多他胡乱举荐的例子, 让教授的公信力瞬间大打折扣, 其他公司也不敢要他推荐的学生了。 谷歌就是这个跳出来的公司, 赛门铁克就是写举荐信的教授。 浏览器和CA的相爱相杀 要了解此次谷歌和赛门铁克互撕事件背后的利害关系,还得从 CA证书的原理来说起。我们平时使用浏览器时,经常看到一个绿色的小锁 它表明你进入的是真的,而不是伪造的网站,并且所有通信都会基于证书来进行加密。 CA机构给网站颁发证书(证书签发机构,简称“CA”),浏览器则会通过一些加密、哈希算法验证证书是否有效,最后告诉用户。 证书一般分成三类: DV、OV 、和 EV ,加密效果都是一样的,区别在于: DV(Domain Validation),面向个体用户,安全体系相对较弱,验证方式就是向 whois 信息中的邮箱发送邮件,按照邮件内容进行验证即可通过; OV(Organization Validation),面向企业用户,证书在 DV 证书验证的基础上,还需要公司的授权,CA通过拨打信息库中公司的电话来确认; EV(Extended Validation),URL 地址栏展示了注册公司的信息,这类证书的申请除了以上两个确认外,需要公司提供金融机构的开户许可证,要求十分严格。 OV 和 EV 证书相当昂贵。 那么问题来了,CA机构掌握“生杀大权”,如何颁发证书全凭他说了算,浏览器只是一个验证的角色。万一 CA胡乱颁发证书怎么办?又或者,如果CA机构被黑客入侵导致证书泄露,造成了问题怎么办? 对于大多数普通用户来说,一旦网站出现问题,他们只会认为:浏览器告诉我这个网站是可信的,可是我被黑了,浏览器骗了我,浏览器有问题! CA开心地卖证书赚钱,出了问题浏览器厂商也要背锅。于是市场份额最大的 Chrome 开始了“找茬”之路。此次谷歌和数字证书领域的老大哥赛门铁克交手,也并不是第一次。 你出问题,我就找茬 2011年3月,证书市场份额前列的科摩多(Comodo)公司遭黑客入侵,七个Web域共9个数字证书被窃,包括:mail.google.com、addons.mozilla.org 和 login.yahoo.com 等。当时有人称那次事件为“CA版的 911攻击。” 同年,荷兰的 CA机构 DigiNotar 同样遭到了黑客入侵,颁发了大量的伪造证书。由于这些伪造证书,数百万用户遭到了中间人攻击。 这些事件给人们敲响了警钟,结束了人们盲目信任CA的时代,也为谷歌之后的一系列动作埋下了伏笔。 2013年“棱镜门事件”爆发,斯诺登泄露的文件中透露:美国国家安全局就利用一些 CA颁发的伪造SSL证书,截取和破解了大量 HTTPS 加密网络会话。 谷歌再也坐不住了,同年便发起了证书透明度政策(Certificate Transparency,简称CT)。这一政策的目标是提供一个开放的审计和监控系统,让任何域名所有者或者 CA确定证书是否被错误签发,或者被恶意使用,从而提高HTTPS网站的安全性。 这个计划具体是这么来做的: 要求CA公开其颁发的每一个数字证书的数据,并将其记录到证书日志中。 这个项目并没有替代传统的CA的验证程序,但是谷歌起到了一个监督CA的作用,用户可以随时查询来确保自己的证书是独一无二的,没别人在使用你的证书,或者伪造你的证书。 证书透明度将让人们可以快速地识别出被错误或者恶意颁发的数字证书,以此来缓解可能会出现的安全问题,例如中间人攻击。 之后的几年里,证书透明度系统和监控服务也确实帮助了不少网站检测出了伪造证书,比如帮助 facebook团队发现了不少伪造其证书的子域名网站。 从那时开始,浏览器厂商和 CA机构之间的其妙关系就开始导致了更多事情。 和赛门铁克交手 2015年9月和10月,Google 称发现赛门铁克旗下的 Thawte 未经同意签发了众多域名的数千个证书,其中包括Google旗下的域名和不存在的域名。 赛门铁克当时的解释是:“那批证书只是一个测试证书,仅测试一天就吊销了,没有泄露出去也没有影响到用户” 。赛门铁克随后还是炒掉了相关的雇员。 然而这一系列动作并没有改变谷歌的对此事的决策。…

腾讯云周斌:锤子发布会被DDos攻击,我们是这样抗住的

9月18日,针对目前备受关注的互联网云安全问题,“腾讯云会客厅 技术专家面对面”首次活动在京举办。腾讯云安全总监周斌携技术专家团队,与到场朋友一起共话云时代的安全问题。 如下为周斌先生本次技术分享的部分精彩内容。请您欣赏。 这是一个最好的时代、也是一个糟糕的时代 当下是一个什么样的时代?这个是我们看到的数据,这是一个最好的时代,中国的网民数和互联网普及率一直在上升。根据这个数据,2010年到2015年整个全球云市场也是在飞速的成长过程当中。 当下也是一个糟糕的时代,DDoS肆虐、黑产横行、阻碍互联网的发展。在2014年12月,某国外知名厂商遭受到了DDoS攻击,服务中断12个小时。今年上半年,国内发生流量超过100G以上的攻击次数有33起。 2015年7月,腾讯云防护的最大一次攻击的流量已经接近300G。这个流量是指“到达流量”,即从机房看到的实际收到的流量带宽。了解互联网黑产的同学,都知道一个名词,叫“打出流量”: 打出流量 VS 到达流量 这两个本身是有一个距离的。运营商骨干网在中间做了大量的清洗工作。在流量经过所在城市的城域网,上到骨干网,再到对端城市的城域网时,流量会丢失掉绝大部分。中间运营商的路由器和防护设备会把大部分的恶意流量都丢弃。 换句话说,你在互联网上买1个G的打出流量,实际上到达受攻击方的时候,可能就是100兆。也就是说90%都会在途中丢失。 所以,我们在2015年7月防护的这次攻击,攻击流量(到达流量)是297G,按照这种比例来算,攻击方打出的流量是一个非常非常恐怖的数字。所以说,从DDoS和黑产角度来看,这真的是个很糟糕的时代。 锤子科技抵御DDos攻击的全过程 锤子官网的原始访问架构很简单:用户通过浏览器直接访问到IDC机房的服务器上,但这也是标准的情况。锤子官网服务器所在的IDC,具备一定的DDoS 防护能力,约几个G的级别。当天发布会,访问官网的流量很快冲到上限。在这里需要说明的是: 除非是海量服务的网站,正常情况下,一个普通网站业务的流量不太可能有几个G(大量图片和视频资源除外)。特别是对于官网而言,更加不可能。 这种情况出现以后,整个IDC机房的入口就被堵塞了,锤子科技官网已经无法正常服务了。锤子科技于是派人来对接大禹。 对接的过程很简单:在锤子官网域名的DNS配置里面加一条CNAME,将相应域名解析到大禹即可。 这是”大禹”令人欣赏之处:不管用户的实际机房是否在腾讯云,只需要把它的域名解析到大禹系统,就可以为他提供防护,能很方便地为非腾讯云的客户提供服务。 这个过程中使用到了DNS 协议的CNAME功能。它会把用户流量的请求先路由到大禹的加速点,然后由大禹的加速点清洗、过滤,再吐回到原站。也就是说只要在域名解析的时候,把域名指向大禹系统即可,不需要将用户的服务器从自己机房搬迁到腾讯云机房。 这样设置后,客户端发送过来的数据(流量),不管是攻击请求,还是正常请求,流量会先走到大禹系统的防护节点(这个节点内部叫做OC点)上做流量清洗。清洗完以后,把剩余流量回注到用户的IDC(本例中是锤子服务器)。 这种情况下,可能攻击过来的是10个G(打到了大禹所在机房),但在经过清洗后,用户IDC 仅接收到了500M的正常访问流量。 这样处理完后,用户IDC就可以正常提供服务。同时,对于大禹而言,每一个OC点上分担了只是10个G的几十分之一。 危情13分钟 当时的情况是,锤子科技的技术人员在发现了被DDoS 攻击后,立刻把DNS解析到“大禹”系统。 而DNS的配置从配完到生效,需要一段时间,虽然从理论上来讲,可以修改到一秒、两秒,但实际上今天的中国环境做不到,最快的话,也是在分钟的级别: 因为DNS有一个root(一般在美国),下面还有一个Local DNS,所有的用户生效要依赖于Local DNS都刷新生效。中国很多运营商在Local DNS缓存时间设置的不一样,所以如果要看到所有DNS全部更新,大概是在分钟的级别。 虽然单一的、个别地方也许有秒级。但是,国内如果所有的用户全部刷新,大概要几分钟才能完成。所以整个过程耗时13分钟,中间有一部分时间是花在Local DNS生效。这个是所有的厂商都无法控制的,因为Local DNS生效时间只有运营商才可以控制。 解读 DDoS 防护 DDoS 在行业内有一个不成文的说法,所谓流量型攻击的防护,就是拼带宽。理论上来讲,防护带宽越大,就越能够为用户提供更强的防护能力。 腾讯之所以能够提供几个T的防护能力,是因为目前已经在全国各地部署了400多个防护节点,平均每个点可以提供10个G的防护能力,400个点,就能够提供4个T的防护能力,未来会更多。 而且这个架构有一个好处,他本身是一个平行扩展,这意味着今天投入了400个点,如果说真的攻击流量上来的话,可以很容易再投入进去100个点,变成5个T。 带宽就是成本,如果空闲带宽只是为DDoS服务,这会是一个巨大的成本。但是,因为腾讯有这么大的体量,已经布局了非常多的机房,因此有条件联合起来把空闲带宽做防护。 普通IDC能用作流量清洗的OC点么? 假设普通IDC有10G带宽,但肯定抗不了10G的攻击流量,为什么? 因为很多情况下,服务的可用性会被海量连接数给击溃,在机器网卡还没到峰值时,机器的CPU可能已经扛不住了。这时甚至可能只能扛到1个G(虽然带宽还有9个G),这个点就已经宕掉。 但是大禹所有的OC点部署了一个流量检测的防御系统,外面都有三个防护中心,会检测攻击流量,做流量清洗。换句话说,在10个G的带宽之内,不会断掉,还可以提供服务,直到整个点流量被打满。 三个防护中心包括有:管理中心、攻击的清洗中心和攻击检测中心。通过三个中心之间的数据交换,来防护DDoS和CC攻击。 CC攻击 攻击者借助代理服务器生成指向受害主机的合法请求,实现DDOS和伪装就叫:CC,Challenge Collapsar,HTTP里针对应用型攻击的方式。 传统的DDoS攻击,主要是通过大流量发起的攻击,比如说你的带宽只有1个G,那拿100个G把你的机房带宽塞满。这样的话,你的网络就瘫痪了。 其实现在很多时候,黑产一般会采用CC来对付一个网站,怎么做? 去耗尽你的CPU资源,把你机器网卡的连接数全部挂满,这样即使你的带宽仍然有很多很多,只需要20兆的流量就可以把你打趴下。 这个是在DDoS之后的另外一个很大的威胁点。大禹现在这套系统对CC也是有一个很好的防御机制。 整个防御机制,从攻击检测到管理中心,然后再到整个攻击的清洗完成,可以在5秒钟之内完成。当一个海量的流量冲过来,会在5秒钟之内完成清洗。 为什么可以5秒钟完成流量清洗? 其实,很多时候攻击有两种情况: 一种是像洪峰一样,一浪一浪的方式,会以一个波浪型逐步上升的趋势。 这个比较好解决,设一个延迟反应时间就行了,是一分钟还是十分钟。 第二种是上来直接就是洪峰谷底的方式,这种方式如果防御系统反应太慢,很多云机房都响应不了了,很多IDC其实就是因为这种瞬时损失的峰值,把整个IDC的带宽全部撑满。 但是,因为在腾讯云上部署了这样DDoS的统一防护系统,所以可以在很短的时间之内响应秒级的事件时间,响应这种防护需求,从而保证服务正常。

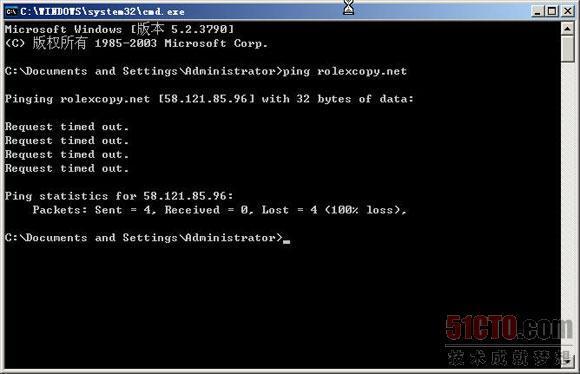

绕过CDN查找网站真实IP的方法

类似这样 www.code521.com 使用了CDN ,那么 mail.code521.com blog.code521.com 等二级域名可能没有使用CDN,对于这种情况可以通过查询二级域名来获得真实的IP地址,值得注意的是 通过二级域名查询出来的IP地址不一定是主站的IP地址,有可能做了A记录,但是很有可能 在一个C端内,此时针对整个C端直接 扫开放了80端口的,一个一个访问即可。 大部分CDN提供商只针对国内市场,而对国外市场几乎是不做CDN,所以有很大的几率会直接解析到真实IP。其实这个方法根本不用上国外vpn,因为你上国外vpn的ping本质,就是使用国外dns(那台vpn服务器使用的dns)查询域名而已,所以只需要:nslookup xxx.com 国外dns,就行了,例如:nslookup xxx.com 8.8.8.8,提示:你要找冷门国外DNS才行,像谷歌的DNS,国内用的人越来越多了,很多CDN提供商都把谷歌DNS作为国内市场之一,所以,你查到的结果会和国内差不了多少 (核总的原话) ping 命令这样写 ping xxx.com 而不是 ping www.xxx.com . ping xxx.com一般都会是真实IP,因为了解到现有很多CDN厂商基本只要求把www.xxx.com cname到cdn主服务器上去。www.xxx.com 和 xxx.com是两条独立的解析记录 一般只会把 www.xxx.com做 CDN 指的是查找域名历史解析记录,因为域名在上CDN之前用的IP,很有可能就是CDN的真实源IP地址。 有个专门的网站提供域名解析历史记录查询: http://toolbar.netcraft.com/site_report?url=www.xxx.com 这个中率很高.很多大站都喜欢放个phpinfo 看你路径字典强度.很容易跑出来的. 有的服务器本地自带sendmail… 注册之后,会主动发一封邮件给我们。。。 好吧。。打开邮件的源代码。。 你就能看到服务器的真实Ip了。。。有的大型互联网网站会有自己的Mailserver…应该也是处在一个网段吧?? 那个网段打开80的一个一个试。。。哈哈。。 一般也会得到真实的IP地址